試卷測驗 - 110 年 - 110 中級資訊安全工程師能力鑑定試題:資訊安全規劃實務#103271-阿摩線上測驗

紫陽剛剛做了阿摩測驗,考了2分

13. 如附圖所示,若將風險情境分為四個象限,關於四個風險處理的選擇,

下列何者敘述較適切?

(A) 象限(一):避免(Avoid),象限(二):降低(Reduce)

(B) 象限(二):降低(Reduce),象限(四):分擔(Sharing)

(C) 象限(三):分擔(Sharing),象限(四):避免(Avoid)

(D) 象限(一):避免(Avoid),象限(二):分擔(Sharing)

(題組 5)

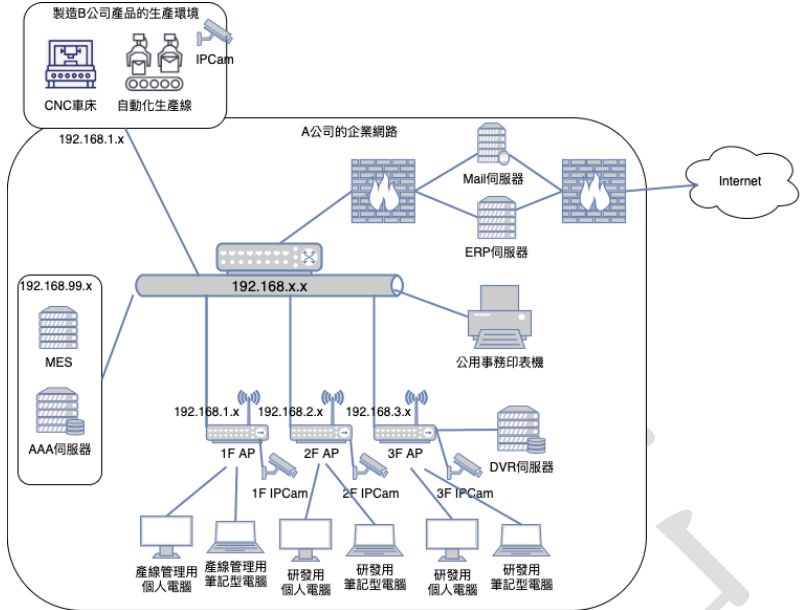

A 公司為先進資通訊產品代工製造商,為台灣股票公開發行公司,接受美

國知名大廠 B 公司委託代為生產 B 公司所研發與設計商品,為了保護 B 公

司的產品設計的機密與安全,A 公司在與 B 公司的製造的合約中,有嚴格

的保密條款要求不得以任何型式洩露 B 公司的任何有關他們設計的產品資

訊。A 公司也向 B 公司宣稱所有 B 公司委託生產製造的生產線皆採用獨立

的生產線及網路實體隔離不與 Internet 連接(如下圖)。

B 公司生產環境的廠區 24 小時全面監控 IPCam 將錄影資訊留存於 A 公司

的 DVR 伺服器中,保存 6 個月之久,所有的管理帳中集中於 AAA 伺服器

中,由專人管理,絕對安全可靠。

此外,為方便管理 B 公司產線共用 A 公司的製造執行系統 MES

(Manufacturing Execution System),提供自動化的製造排程與即時的圖表

式看板供產線管理人員及 B 公司相關人員即時監控實際的生產狀況,如有

任何異常立即排除。

37. 題組背景描述如附圖。某日 A 公司員工發現收到附圖的電子郵件勒索

信,請問 A 公司是受到下列何組織/集團的加密勒索?

(A) Revil

(B) Conti

(C) DoppelPaymer

(D) 無法確認是否真的是加密勒索